Renforcez votre résilience avec NIS-2

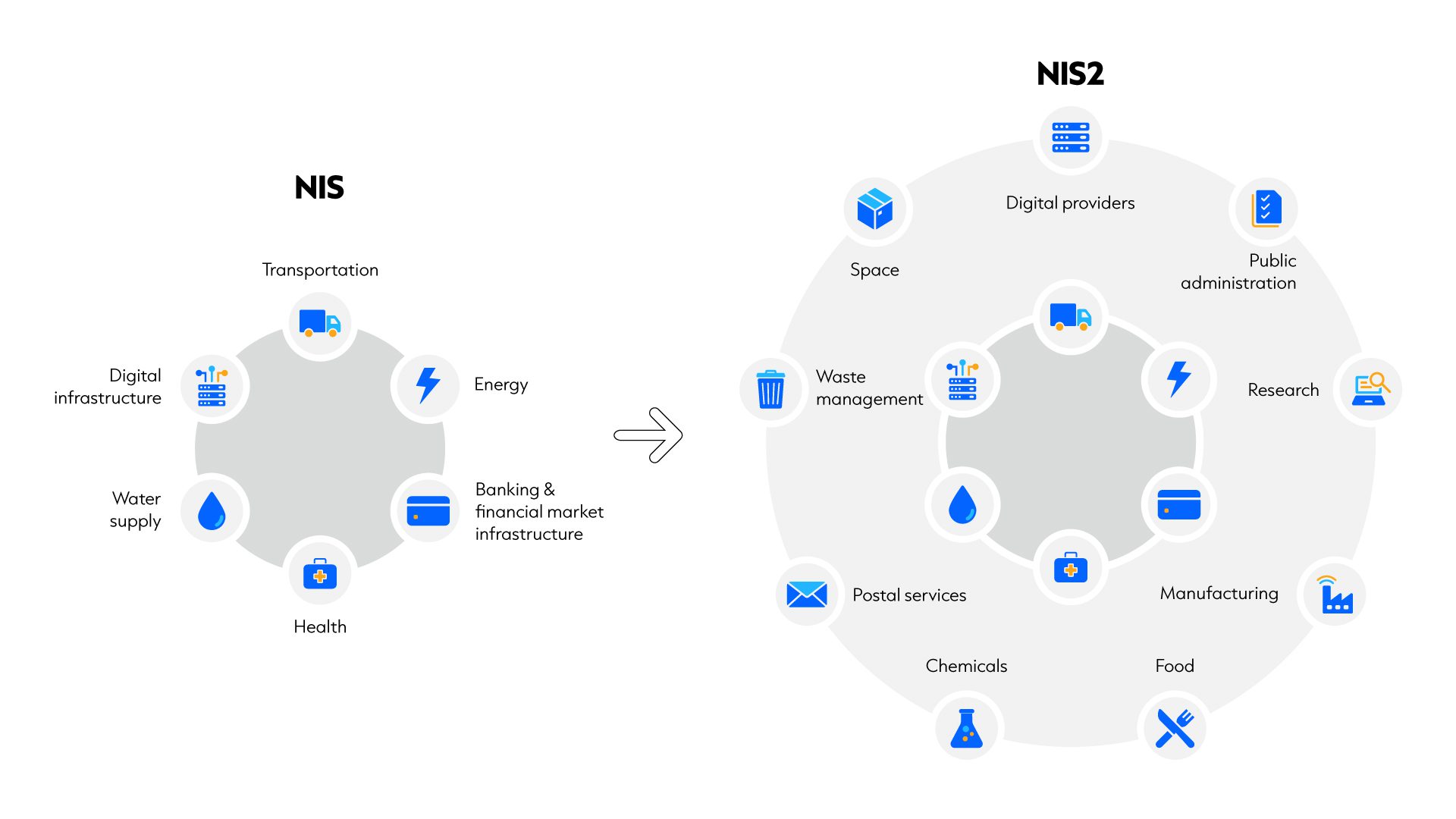

La directive NIS-2 est une législation européenne qui définit des exigences plus strictes en matière de cybersécurité pour un grand nombre de secteurs et d’organisations. Cette directive exige des mesures de sécurité améliorées et des normes de conformité plus strictes afin de garantir la résilience numérique.

Contactez nos expertsCe que vous devez savoir sur la directive NIS-2

La directive NIS-2 constitue une mesure européenne essentielle visant à renforcer la cybersécurité des organisations. En introduisant des exigences de sécurité plus strictes pour un plus large éventail de secteurs et de services, NIS-2 vise à fournir une protection plus forte contre les cybermenaces. Les organisations doivent désormais prendre des mesures proactives pour renforcer leurs infrastructures numériques et se conformer à ces nouvelles normes. De cette manière, elles améliorent non seulement leur propre sécurité, mais contribuent également à la résilience globale en matière de cybersécurité au sein de l’UE.

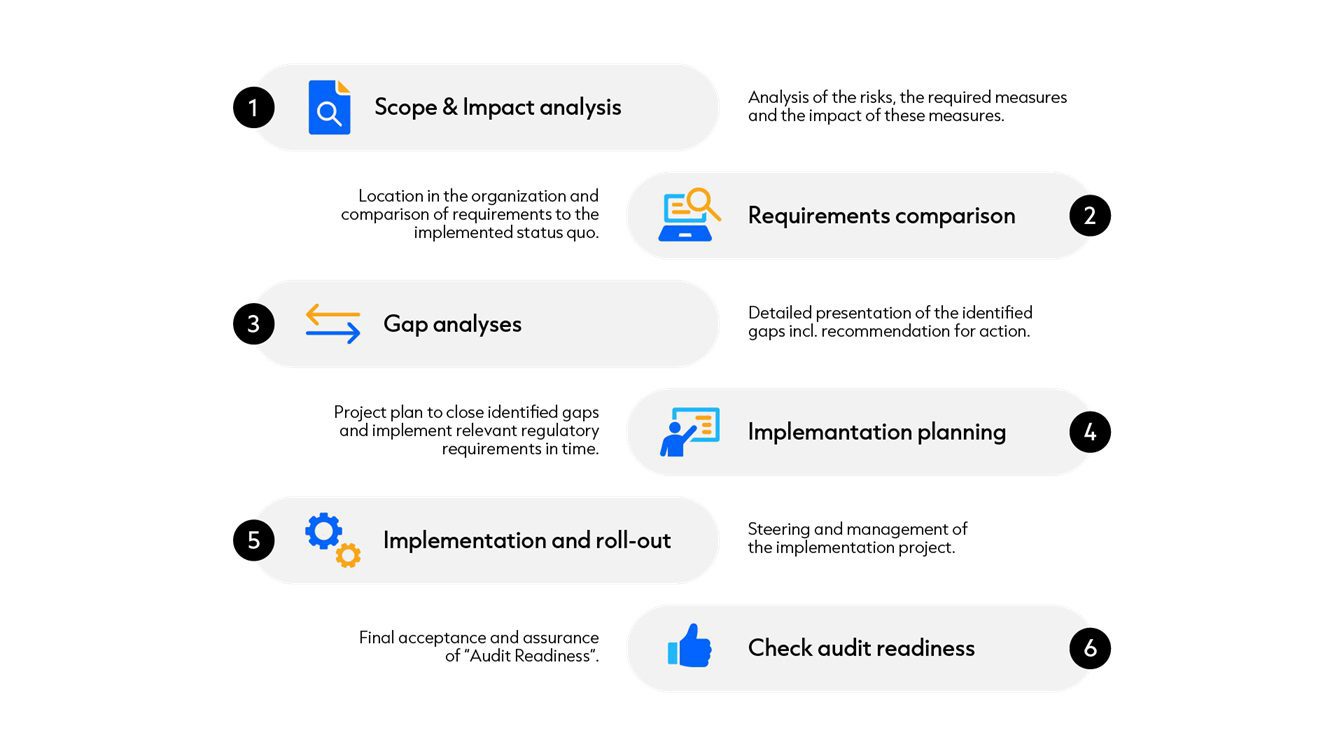

Eraneos offre une expertise et une approche éprouvée axée sur l’analyse des risques, les mesures techniques et la réponse aux incidents. Nous préparons ainsi efficacement votre organisation à la directive NIS-2.

Pourquoi vous devez agir maintenant

En 2025, la directive NIS-2 entrera en vigueur dans le cadre de la législation nationale et s’appliquera aux moyennes et grandes entreprises. Les organisations concernées sont désormais divisées en « essentielles » et « importantes », les secondes étant soumises à des règles plus strictes. A partir de 2025, toutes ces organisations seront soumises à l’obligation d’enregistrement, à un devoir de diligence et à une obligation de déclaration. En outre, ces organisations et les membres de leur conseil d’administration sont exposés à des risques financiers et de responsabilité s’ils ne respectent pas les exigences fixées. Afin de préparer les membres du conseil d’administration à leurs responsabilités, une formation sur les questions de cybersécurité est requise dans le cadre de la NIS-2.

Comment mettez-vous en œuvre avec succès les prescriptions NIS-2 ?

La conformité à la norme NIS-2 en toute simplicité – avec Eraneos à vos côtés

Eraneos vous accompagne sur la voie de la mise en œuvre de la norme NIS-2. Grâce à notre analyse des risques axée sur la pratique et aux formations ciblées pour les membres du conseil d’administration et les directeurs, nous vous aidons à répondre avec succès à toutes les exigences de la norme. Contactez-nous pour planifier ensemble vos prochaines étapes !

Eraneos, le spécialiste de la sécurité : Votre partenaire pour la préparation au NIS-2

- Eraneos dispose d’une vaste expérience et expertise dans la préparation à la directive NIS-2.

- Avec plus de 120 cyber-experts et consultants, nous aidons de nombreuses organisations et entreprises, notamment dans des secteurs essentiels tels que l’administration publique, la santé, l’énergie, le transport et la finance.

- Nous assumons la responsabilité de l’ensemble du processus : de l’analyse à la mise en œuvre des mesures.

- Nous partageons également nos connaissances en donnant accès à des blogs, des livres blancs et des rapports de recherche dans le domaine de la conformité et de la cybersécurité.

- Eraneos est indépendant, n’ayant aucun lien commercial avec les fournisseurs de logiciels et de services en cybersécurité.

Commencez dès maintenant – Préparez-vous à NIS-2 !

Découvrez comment préparer votre organisation aux nouvelles exigences NIS-2. Contactez-nous par e-mail ou visitez notre page de contact – nous nous réjouissons de votre demande !

Découvrir d’autres insights d’experts

Vous souhaitez vous plonger encore plus profondément dans le thème NIS-2 ? Parcourez nos articles et profitez des précieux aperçus de nos experts pour rendre votre organisation encore plus résistante.

Préparation à la NIS-2 : Comprendre la directive de cybersécurité de l’UE

Explore this articleCyber Security

La cybersécurité est essentielle pour les organisations de toutes tailles, car elle permet de protéger les données et les systèmes sensibles contre des menaces telles que le piratage, le phishing et les logiciels malveillants, qui peuvent compromettre la confidentialité, l’intégrité et la disponibilité des opérations et des actifs de l’entreprise.

Explorez ce sujet